Как работают инъекции для улучшения памяти. Какие эксперименты проводились с передачей воспоминаний. Какие перспективы открывает эта технология для лечения болезни Альцгеймера и других когнитивных нарушений.

Эксперименты по передаче памяти у морских зайцев

Группа ученых из Калифорнийского университета в Лос-Анджелесе провела интересный эксперимент по передаче долговременных воспоминаний у морских зайцев (аплизий) с помощью инъекций РНК. Результаты исследования открывают новые перспективы в понимании механизмов формирования памяти и возможностей ее искусственного программирования.

Как проводился эксперимент?

Эксперимент состоял из следующих этапов:

- Первую группу морских зайцев подвергли серии слабых электрических разрядов для формирования у них защитного рефлекса.

- У обученных зайцев и контрольной группы, не подвергавшейся воздействию, извлекли РНК из нервной системы.

- РНК от обученных особей ввели необученным зайцам.

- Проверили реакцию зайцев, получивших инъекции РНК, на раздражающее воздействие.

Каковы результаты эксперимента?

Результаты эксперимента оказались впечатляющими:

- Зайцы, получившие РНК от обученных особей, демонстрировали защитную реакцию, как если бы сами прошли обучение.

- Длительность защитного сокращения у них составляла около 40 секунд против 1 секунды у контрольной группы.

- Это свидетельствует о том, что им были переданы «воспоминания» об опыте электрических разрядов.

Значение результатов эксперимента

Успешная передача воспоминаний через инъекции РНК имеет важное значение для понимания механизмов формирования долговременной памяти:

- Это подтверждает гипотезу о том, что долговременная память может кодироваться эпигенетическими изменениями, а не только синаптическими связями.

- Открывает возможности для разработки новых методов обучения и передачи опыта.

- Создает предпосылки для лечения когнитивных нарушений, связанных с памятью.

Перспективы применения технологии инъекций памяти

Хотя эксперимент проводился на простых животных, его результаты открывают интересные перспективы для применения в будущем:

Возможности в области обучения

Технология инъекций РНК может найти применение в сфере образования и профессиональной подготовки:

- Ускоренное обучение сложным навыкам

- Передача опыта от эксперта к новичку

- Формирование необходимых рефлексов и реакций

Медицинские перспективы

В медицине данная технология может использоваться для лечения различных когнитивных нарушений:

- Терапия болезни Альцгеймера и других форм деменции

- Восстановление утраченных воспоминаний после травм мозга

- Лечение посттравматических расстройств

Этические вопросы применения технологии

Возможность искусственного программирования памяти поднимает ряд этических вопросов:

Какие риски несет эта технология?

Основные риски связаны с возможностью манипулирования сознанием человека:

- Внедрение ложных воспоминаний

- Стирание нежелательных воспоминаний без согласия человека

- Программирование определенного поведения

Как обеспечить безопасное применение?

Для безопасного использования технологии необходимо:

- Разработать строгие этические нормы и правила применения

- Обеспечить контроль со стороны общества и регулирующих органов

- Гарантировать добровольное согласие пациентов на процедуру

Текущее состояние исследований

На данный момент технология находится на ранней стадии исследований:

- Эксперименты проводятся только на простых животных

- Механизмы передачи сложных воспоминаний у высших животных пока не изучены

- Требуются дополнительные исследования безопасности и эффективности метода

Каковы ближайшие перспективы?

В ближайшие годы ученые планируют сосредоточиться на следующих направлениях:

- Изучение механизмов кодирования сложных воспоминаний на молекулярном уровне

- Эксперименты по передаче простых навыков у высших животных

- Разработка методов селективного воздействия на определенные участки памяти

Альтернативные методы улучшения памяти

Помимо инъекций РНК, существуют и другие методы улучшения когнитивных функций:

Фармакологические препараты

Ряд лекарственных средств способен улучшать память и концентрацию:

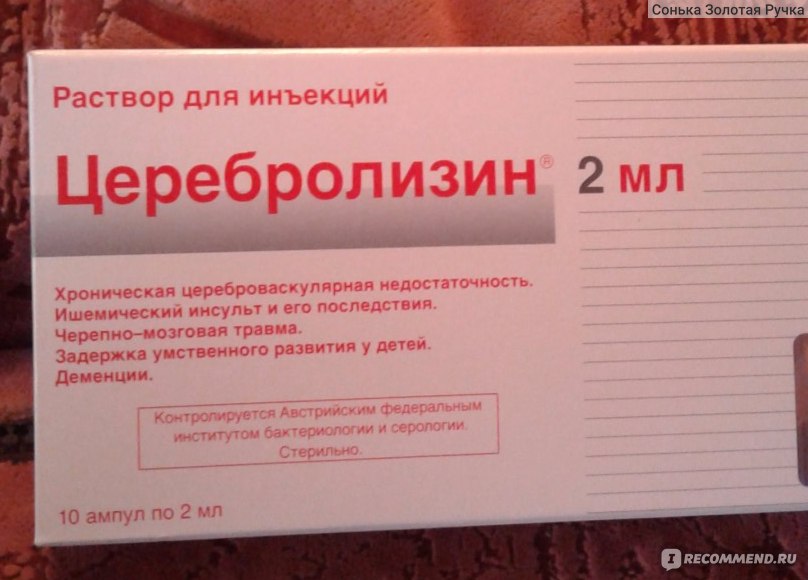

- Ноотропы (пирацетам, фенотропил)

- Стимуляторы (модафинил, метилфенидат)

- Препараты, улучшающие мозговое кровообращение

Нейростимуляция

Методы прямого воздействия на мозг электрическими импульсами:

- Транскраниальная магнитная стимуляция

- Транскраниальная электрическая стимуляция

- Глубокая стимуляция мозга

Когнитивные тренировки

Специальные упражнения для тренировки памяти и внимания:

- Компьютерные когнитивные тренажеры

- Мнемотехники и техники запоминания

- Медитативные практики

Заключение

Эксперименты по передаче памяти с помощью инъекций РНК открывают захватывающие перспективы в области улучшения когнитивных функций человека. Хотя до практического применения этой технологии еще далеко, уже сейчас она позволяет по-новому взглянуть на механизмы формирования памяти и возможности влияния на них. В сочетании с другими методами когнитивного улучшения это может привести к настоящему прорыву в лечении заболеваний, связанных с нарушениями памяти, а также открыть новые горизонты для развития человеческого потенциала.

Учёные провели эксперимент по копированию долговременной памяти у морских зайцев путём инъекции РНК / Хабр

«Думаю, в долгосрочной перспективе мы возможно сможем использовать инъекции РНК для снижения эффектов болезни Альцгеймера и посттравматических расстроств», — говорит Дэвид Гланцман (David Glanzman), ведущий автор исследования по копированию воспоминаний у морских зайцев, одного из которых биолог держит в рукахПринято считать, что долговременная память (LTM) у животных кодируется изменениями в силе синаптических связей между нейронами. Передача нервного импульса между клетками осуществляется химическим путём с помощью медиаторов или электрическим путём, посредством прохождения ионов из одной клетки в другую, при этом в ходе синаптической передачи амплитуда и частота сигнала могут регулироваться.

Но есть и альтернативная версия, что LTM кодируется эпигенетическими изменениями. В таком случае некодирующие РНК могут служить посредником для эпигенетических изменений.

Что ж, теперь эмпирические данные получены.

Группа учёных из Калифорнийского университета в Лос-Анджелесе провела успешный эксперимент по передаче долговременных воспоминаний у аплизий — одного из крупнейших представителей заднежаберных моллюсков, которых также называют морскими зайцами. Передача долговременной памяти произведена путём инъекции РНК от сенсибилизированного морского зайца к остальным, которые ранее не переживали такой опыт. Но с помощью инъекции РНК они его «пережили», то есть получили идентичные воспоминания.

В процессе эксперимента морских зайцев били слабым электрическим током в район хвоста. Зайцы получили пять электрических разрядов, один раз в 20 минут, а затем еще пять с промежутком в 24 часа. Электрические разряды усиливали защитный рефлекс зайца, который он проявляет для защиты от потенциального вреда. Когда впоследствии по улиткам постукивали, то испытавшие ранее удары током сокращались для защиты примерно на 50 секунд — это тип обучения, известный как «сенсибилизация». Не получившие удара током сокращались всего на одну секунду.

Не получившие удара током сокращались всего на одну секунду.

Биологи извлекли РНК из нервной системы обученных морских зайцев, а также из тех, которые не получали ударов. Затем РНК из первой (сенсибилизированной) группы ввели семи зайцам, не получившим никаких ударов, а РНК из второй группы ввели представителям контрольной группы из семи других улиток, которые также не получили никаких ударов.

Учёные обнаружили, что семь зайцев, которые получили РНК от обученных улиток, вели себя так, словно сами пережили этот опыт: защитное сокращение длилось в среднем около 40 секунд. Как и ожидалось, у контрольной группы улиток не обнаружено длительного сокращения.

«Если бы долговременная память хранились на синапсах, наш эксперимент не сработал бы», — объяснил Гланцман и добавил, что морской заяц — отличная модель для изучения мозга и памяти, потому что учёные хорошо изучили клеточную биологию этой простой животной формы, на которой традиционно ставят опыты. Клеточные и молекулярные процессы у морского зайца очень похожи на человеческие, хотя у него в центральной нервной системе около 20 000 нейронов, а у человека — около 100 млрд.

Теперь учёные доказали, что специфическое клеточное изменение, лежащее в основе сенсибилизации у морских зайцев (чрезмерная возбудимость сенсорного нейрона), может быть воспроизведено путём воздействия на сенсорные нейроны РНК от обученных животных. Эти результаты предоставляет доказательства в поддержку несинаптической, эпигенетической модели памяти у морских зайцев.

Знать механизмы формирования долговременной памяти очень важно для разработки более эффективных моделей обучения. Если долговременная память действительно программируется путём воздействия РНК от обученного животного, то можно создать более эффективные модели тренировки.

Вместо обучения тысяч объектов можно обучить единственное животное, затем взять у него РНК и произвести инъекции всем остальным животным, которым необходимо передать соответствующий опыт в долговременную память.

Кроме того, методика открывает поле для экспериментов по «стиранию» ненужных травматических воспоминаний из долговременной памяти. Например, если они приносят боль и страдания животному или вызывают его неправильное поведение, как в случае с выученной беспомощностью. Так можно эффективно «перепрограммировать» поведение живого существа для его собственного блага. Естественно, воспоминания о факте перепрограммирования тоже можно стереть.

Например, если они приносят боль и страдания животному или вызывают его неправильное поведение, как в случае с выученной беспомощностью. Так можно эффективно «перепрограммировать» поведение живого существа для его собственного блага. Естественно, воспоминания о факте перепрограммирования тоже можно стереть.

Научная статья опубликована 14 мая 2018 года в журнале eNeuro (doi: 10.1523/ENEURO.0038-18.2018, pdf).

Интравитреальные инъекции в Москве, цены на интравитреальную инъекцию в АО «Медицина» (клиника академика Ройтберга)

Интравитреальные инъекции – медицинская манипуляция, посредством которой лекарственные препараты вводятся непосредственно в стекловидное тело.

Анатомические особенности органов зрения не дают возможности доставить к сетчатке препараты, введенные в мышцу или в вену. Интравитреальная инъекция является единственным способом это осуществить, чтобы вылечить различные патологии. Такая манипуляция дает возможность в течение довольно длительного времени (2-9 недель) обеспечить высокую концентрацию в зоне патологии активных лекарственных веществ. Интравитреальная инъекция должна выполняться врачом-офтальмологом высшей категории, обладающим большим опытом. Только такой специалист может обеспечить эффективность и безопасность процедуры.

Интравитреальная инъекция должна выполняться врачом-офтальмологом высшей категории, обладающим большим опытом. Только такой специалист может обеспечить эффективность и безопасность процедуры.

Показания

Интравитреальные инъекции широко используются при лечении следующих заболеваний глаз:

- внутренние кровоизлияния;

- патологии сосудов сетчатки;

- макулярная дегенерация;

- макулярный отек;

- воспаления внутренних оболочек.

Противопоказания

Инъекции в глаза нельзя осуществлять при:

- онкологии органов зрения;

- нарушении свертываемости крови;

- отсутствии светоощущения;

- тяжелом соматическом состоянии.

Методы лечения

Интравитреальная инъекция должна выполняться хирургом-офтальмологом. Осуществлять инъекцию можно исключительно в условиях специально подготовленной операционной. Дезинфекция поверхности глаза и кожи вокруг него является обязательной процедурой перед инъекцией. Эпибульбарная анестезия – это следующий этап манипуляции. Для инъекции используется специальный шприц с тончайшей иглой. Она вводится на расстоянии 4 мм от лимба. Глубина введения составляет 2-3 мм. В результате инъекции происходит введение лекарственного препарата в стекловидное тело. После таких инъекций сразу же измеряется внутриглазное давление.

Эпибульбарная анестезия – это следующий этап манипуляции. Для инъекции используется специальный шприц с тончайшей иглой. Она вводится на расстоянии 4 мм от лимба. Глубина введения составляет 2-3 мм. В результате инъекции происходит введение лекарственного препарата в стекловидное тело. После таких инъекций сразу же измеряется внутриглазное давление.

Офтальмология, Офтальмохирургия

Хозиев

Даниэл Джимшерович

Стаж 13 лет

Офтальмология, Офтальмохирургия. Член Европейского общества катарактальных и рефракционных хирургов ESCRS, Американского общества катарактальных и рефракционных хирургов ASCRS.

Записаться на приемИнтравитреальные инъекции препарата «Луцентис»

Инъекции данного препарата позволяют добиться высоких результатов при экссудативно-геморрагической форме возрастной макулярной дегенерации, а также при диабетическом отеке макулы, отеке сетчатки вследствие окклюзии ее вен. Лекарство разрабатывалось специально для офтальмологии, что гарантирует его высокую эффективность и безопасность.

Лекарство разрабатывалось специально для офтальмологии, что гарантирует его высокую эффективность и безопасность.

Инъекция предоставляет возможность обеспечить распространение препарата внутри сетчатки. Введение лекарства помогает замедлить и полностью остановить различные патологические процессы.

Интравитреальные инъекции препарата «Озурдекс»

Для введения в глаз предназначен и препарат «Озурдекс». Его действующее вещество характеризуется обширным спектром действия. Оно способно купировать воспалительный процесс, сделать капилляры непроницаемыми, снизить выраженность отека и не только.

Данное лекарство чаще всего используют при борьбе с осложнениями, вызванными гипертонией и атеросклерозом.

Интравитреальные инъекции препарата «Эйлея»

Инъекция данного препарата позволяет лечить опухоли в сетчатке, которые возникли по причине закупорки сосудов. Также лекарство применяется при образовании мокрого желтого пятна и при других патологиях.

Введение препарата позволяет обеспечить развитие новых кровеносных сосудов под сетчаткой, что приводит к устранению патологических процессов.

Преимущества лечения в «АО Медицина»

Интравитреальная инъекция – это серьезная медицинская манипуляция, производить которую должен грамотный специалист. Важно первоначально обеспечить комплексную диагностику больного, результаты которой дадут возможность точно установить диагноз и избрать оптимальный препарат для укола.

В АО «Медицина» (клиника академика Ройтберга) работают ведущие специалисты в сфере офтальмологии. Обращайтесь для лечения любых глазных заболеваний к врачам высшей категории, которые обладают большим опытом и безупречной репутацией. Офтальмологи клиники используют передовое оборудование и инновационные методики лечения. Их многолетняя успешная практика должна послужить лучшей рекомендацией.

Клиника АО «Медицина» оснащена всем необходимым, чтобы тщательно диагностировать пациентов. Наша аппаратура позволяет точно ставить диагнозы и назначать наиболее эффективные решения. Важно своевременно выявлять любые патологии, чтобы эффективно с ними бороться. Не ждите развития заболеваний – посещайте нас ежегодно для осмотра в профилактических целях. Это позволит выявить любые проблемы на начальных стадиях.

Не ждите развития заболеваний – посещайте нас ежегодно для осмотра в профилактических целях. Это позволит выявить любые проблемы на начальных стадиях.

Органы зрения являются самыми важными для каждого из нас. Доверяйте их лечение профессионалам с безупречной репутацией. В АО «Медицина» (клиника академика Ройтберга) работают офтальмологи, которые за годы деятельности смогли спасти многих людей, помогли им не потерять зрение и восстановить его. Записывайтесь на удобное время, чтобы обследоваться и получить консультацию. Мы гарантируем максимум внимания каждому без исключения посетителю.

Цены

Предлагаем ознакомиться с ценами в приведенной ниже таблице. Также узнать расценки на все другие виды услуг Вы сможете, перейдя в раздел «Стоимость услуг».

Уклонение от программ-вымогателей — Внедрение памяти

Рой Голомбик | 16.08.22 | 3 минуты чтения

Это третья часть нашей серии о методах обхода вредоносного ПО. Если хотите, вы также можете ознакомиться с другими нашими статьями об уклонении от песочницы и о жизни за счет земли.

Если хотите, вы также можете ознакомиться с другими нашими статьями об уклонении от песочницы и о жизни за счет земли.

В этой статье представлен набор методов обхода, с помощью которых вредоносное ПО использует преимущества запущенных процессов. Эти методы подпадают под широкую категорию методов обхода вредоносных программ, известных как внедрение процессов.

Обнаружение угроз в запущенных процессах

В прошлом при заражении вредоносным ПО обычно участвовали вредоносные процессы, которые либо сами проводили атаку, либо загружали полезную нагрузку в виде файла, содержащую вредоносный код. Эти процессы были легко обнаружены аналитиками угроз и программами безопасности, которые просто перечисляли запущенные процессы, а затем отличали подозрительные процессы от законных.

Уклонение путем внедрения в процесс

Авторы вредоносных программ теперь знают об этой контрмере и разработали способ обойти ее с помощью метода, известного как внедрение в процесс, который еще больше усложняет обнаружение инструментами безопасности. Этот метод, также известный как внедрение в память, включает запуск или «внедрение» вредоносного кода в адресное пространство (т. е. диапазон допустимых адресов в памяти, выделенных для конкретной программы или процесса) законного процесса, уже присутствующего в памяти.

Этот метод, также известный как внедрение в память, включает запуск или «внедрение» вредоносного кода в адресное пространство (т. е. диапазон допустимых адресов в памяти, выделенных для конкретной программы или процесса) законного процесса, уже присутствующего в памяти.

Две продвинутые постоянные угрозы (APT) являются хорошими примерами использования этого конкретного метода уклонения и обсуждались ранее в нашем блоге — APT27 (Emissary Panda) и APT32 (OceanLotus).

Скрываясь в легитимной ОС или процессе приложения, программа-вымогатель с меньшей вероятностью будет обнаружена, если программное обеспечение безопасности проведет проверку запущенных процессов. Есть несколько способов, которыми программа-вымогатель может внедрить процесс внедрения. Давайте посмотрим на два из них.

Внедрение DLL

Библиотеки Dynamic-Link или DLL являются неотъемлемой частью каждого запущенного процесса, поскольку они добавляют функциональные возможности программе, выполняющей определенный процесс.

Если вы проверите процессы, запущенные в вашей системе, вы, вероятно, заметите, что они состоят из одного или нескольких потоков, большинство из которых соответствуют DLL.

Внедрение DLL — это метод внедрения процесса, при котором злоумышленник использует законный процесс для запуска вредоносной DLL.

Для этого субъект угрозы обычно выполняет ряд шагов:

- Пронумеровать список процессов и определить процесс, на который нужно нацелиться.

- Поместите вредоносный DLL-файл в файловую систему целевой системы.

- Выделите пространство памяти в целевом процессе для размещения пути этой вредоносной DLL.

- Скопируйте этот путь в память процесса

- Получите адрес функции API, известной как LoadLibrary , а затем используйте путь к DLL в качестве аргумента этой функции при использовании CreateRemoteThread на следующем шаге.

- Создайте новый поток в целевом процессе, используя функцию CreateRemoteThread , задав начальный адрес этого нового потока по адресу LoadLibrary .

Это позволит эффективно использовать путь к этой DLL и выполнить вредоносную DLL из законного процесса.

Отражающая загрузка DLL

Использование внедрения DLL для обхода вредоносных программ имеет несколько недостатков для злоумышленника. Во-первых, злоумышленник должен сохранить вредоносный файл DLL в целевой системе. Этот DLL-файл потенциально может быть обнаружен решениями для обеспечения безопасности. Во-вторых, некоторые решения безопасности отслеживают LoadLibrary вызывает и может даже отслеживать библиотеки DLL, загруженные в процессы .

Чтобы обойти эти защитные меры, некоторые разработчики вредоносных программ используют модифицированную версию внедрения DLL, известную как отражающая загрузка DLL. Этот метод внедрения процесса загружает DLL из памяти, а не с диска целевой системы.

По сути, отражающая загрузка DLL не использует файл DLL, а вместо этого сопоставляет фактическое содержимое вредоносной DLL с целевым процессом без вызова Загрузка библиотеки . Помимо предотвращения потенциально контролируемых вызовов LoadLibrary , этот метод также устраняет риск обнаружения подозрительного файла DLL. Разновидность этой техники также включает в себя бесфайловую атаку, при которой злоумышленник-вымогатель фактически загружает содержимое вредоносной DLL прямо в память, даже не создавая файл на локальном жестком диске.

Помимо предотвращения потенциально контролируемых вызовов LoadLibrary , этот метод также устраняет риск обнаружения подозрительного файла DLL. Разновидность этой техники также включает в себя бесфайловую атаку, при которой злоумышленник-вымогатель фактически загружает содержимое вредоносной DLL прямо в память, даже не создавая файл на локальном жестком диске.

Это всего лишь два из нескольких методов технологического внедрения, которые сейчас широко используются. Некоторые из популярных включают внедрение переносимых исполняемых файлов, очистку процессов, дублирование процессов и перехват VDSO, и это лишь некоторые из них.

Как Minerva Armor предотвращает программы-вымогатели, использующие внедрение в память

Платформа защиты от программ-вымогателей Minerva Armor включает модуль предотвращения внедрения в память, который блокирует попытки бесфайловых и других резидентных вредоносных программ скрыться в законных процессах и избежать обнаружения. Обманывая вредоносное ПО относительно его способности взаимодействовать с другими процессами, Minerva не позволяет программе-вымогателю закрепиться на конечной точке, что делает его метод уклонения полностью неэффективным. Поскольку этот метод уклонения применяется очень рано при атаке программы-вымогателя, когда Minerva Armor блокирует метод уклонения, он полностью останавливает атаку, прежде чем ей удается нанести какой-либо ущерб.

Обманывая вредоносное ПО относительно его способности взаимодействовать с другими процессами, Minerva не позволяет программе-вымогателю закрепиться на конечной точке, что делает его метод уклонения полностью неэффективным. Поскольку этот метод уклонения применяется очень рано при атаке программы-вымогателя, когда Minerva Armor блокирует метод уклонения, он полностью останавливает атаку, прежде чем ей удается нанести какой-либо ущерб.

Обнаружение и анализ внедрения кода

Учитесь на знаниях сообщества. Эксперты добавляют свои идеи в эту совместную статью на основе ИИ, и вы тоже можете.

Это новый тип статьи, которую мы начали с помощью ИИ, и эксперты продвигают ее вперед, делясь своими мыслями непосредственно в каждом разделе.

Если вы хотите внести свой вклад, запросите приглашение, поставив лайк или ответив на эту статью. Узнать больше

Узнать больше

— Команда LinkedIn

Последнее обновление: 27 апреля 2023 г.

Внедрение кода — это распространенный метод, используемый вредоносными программами для выполнения вредоносного кода в контексте другого процесса, часто для уклонения от обнаружения, обхода механизмов безопасности или повышения привилегий. Экспертиза памяти — это анализ энергозависимой памяти (ОЗУ) для выявления и расследования вредоносных действий в системе. В этой статье вы узнаете, как выполнять обнаружение и анализ внедрения кода в криминалистике памяти, используя некоторые основные инструменты и методы.

Получение памяти

Первым шагом в криминалистике памяти является получение образа памяти исследуемой системы. Это можно сделать с помощью различных инструментов, таких как FTK Imager, DumpIt или WinPMEM, в зависимости от операционной системы и формата образа памяти. Вы должны убедиться, что процесс сбора памяти является надежным, быстрым и минимально интрузивным, чтобы избежать изменения или потери каких-либо доказательств.

Анализ памяти

Следующим шагом является анализ образа памяти с помощью инструмента анализа памяти, такого как Volatility, Rekall или Mandiant Redline. Эти инструменты могут помочь вам извлечь из образа памяти различную информацию, такую как процессы, модули, дескрипторы, ключи реестра, сетевые подключения и многое другое. Вы можете использовать эту информацию для выявления любых подозрительных или аномальных процессов или модулей, которые могут указывать на внедрение кода.

Обнаружение ввода кода

Существуют различные типы методов внедрения кода, такие как внедрение DLL, очистка процессов, внедрение рефлексивных DLL и внедрение шелл-кода. Каждая методика имеет свои особенности и показатели, которые можно обнаружить при криминалистике памяти. Например, внедрение DLL можно обнаружить путем поиска неожиданных или ненадежных DLL, загруженных в процесс, или путем сравнения памяти процесса с образом исполняемого файла на диске. Опустошение процессов можно обнаружить путем поиска процессов с несоответствующими или измененными структурами PEB (блок среды процесса) или VAD (дескриптор виртуального адреса). Внедрение рефлексивной библиотеки DLL можно обнаружить путем поиска библиотек DLL, которые отображаются не загрузчиком Windows, а пользовательским кодом. Внедрение шелл-кода можно обнаружить путем поиска исполняемых областей памяти, содержащих необычные или вредоносные шаблоны кода.

Опустошение процессов можно обнаружить путем поиска процессов с несоответствующими или измененными структурами PEB (блок среды процесса) или VAD (дескриптор виртуального адреса). Внедрение рефлексивной библиотеки DLL можно обнаружить путем поиска библиотек DLL, которые отображаются не загрузчиком Windows, а пользовательским кодом. Внедрение шелл-кода можно обнаружить путем поиска исполняемых областей памяти, содержащих необычные или вредоносные шаблоны кода.

Анализ внедрения кода

После обнаружения возможного внедрения кода необходимо проанализировать внедренный код, чтобы понять его назначение и поведение. Для этого можно использовать различные инструменты и методы, такие как дизассемблеры, отладчики, декомпиляторы или эмуляторы. Вы также можете использовать плагины или сценарии для своего инструмента анализа памяти, чтобы автоматизировать некоторые задачи, такие как извлечение внедренного кода, разрешение импорта или идентификация вызовов API. Вы также должны искать какие-либо доказательства методов антианализа или запутывания, таких как шифрование, сжатие, упаковка или самомодифицирующийся код, которые могут помешать вашему анализу.

Атрибуция внедрения кода

Последним шагом в криминалистике памяти является приписывание внедрения кода конкретному семейству вредоносных программ, исполнителю или кампании. Это может помочь вам определить источник, мотив и влияние внедрения кода, а также соответствующие стратегии реагирования и смягчения последствий. Для этого можно использовать различные источники информации, такие как сигнатуры кода, строки, метаданные, сетевые индикаторы или отчеты об угрозах. Вы также можете использовать инструменты или службы, которые могут сравнивать внедренный код с известными образцами вредоносного ПО или базами данных, такими как VirusTotal, YARA или Malpedia.

Предотвращение внедрения кода

Внедрение кода представляет собой серьезную угрозу, которая может поставить под угрозу безопасность и целостность вашей системы. Поэтому вам следует принять некоторые превентивные меры для снижения риска атак путем внедрения кода, такие как применение исправлений и обновлений, использование антивирусного программного обеспечения и брандмауэра, применение принципа наименьших привилегий, а также мониторинг и аудит вашей системной активности.